はじめに

以前、OWASP ZAPについて、インストール方法や使い方を解説しました。

本記事はWindowsで解説していますが、Mac版については以下の記事をご覧ください。

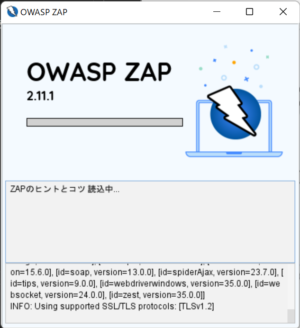

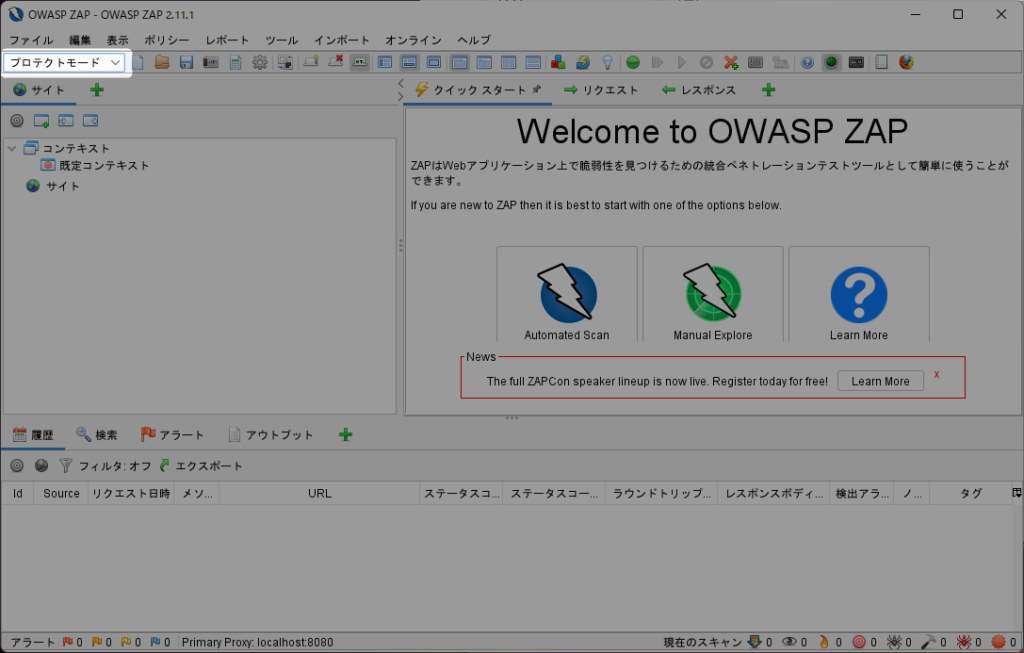

今回は現時点の最新である、バージョン2.11.1で試しました。

試してみたところ、Firefoxのプロキシの設定がうまくできず、別なやり方で試します。

他にも私のブログで、ツールについて解説している記事がありますのでご覧ください。

Javaのインストール

OWASP ZAPのインストール前に、JREをインストールします。

インストール方法は、前回の記事を参考にしてください。

OWASP ZAPインストール

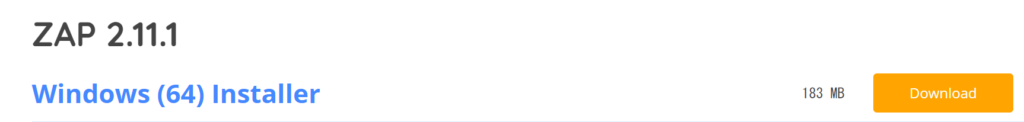

以下のページより、OWASP ZAPのインストーラをダウンロードします。

Windowsの64bitインストーラを選択しました。

今回は、バージョン2.11.1をダウンロードします。

ダウンロードしたインストーラを起動しインストールを行います。

特にオプションは変更せずそのまま進めました。

詳しくは、前回の記事を参考にしてください。

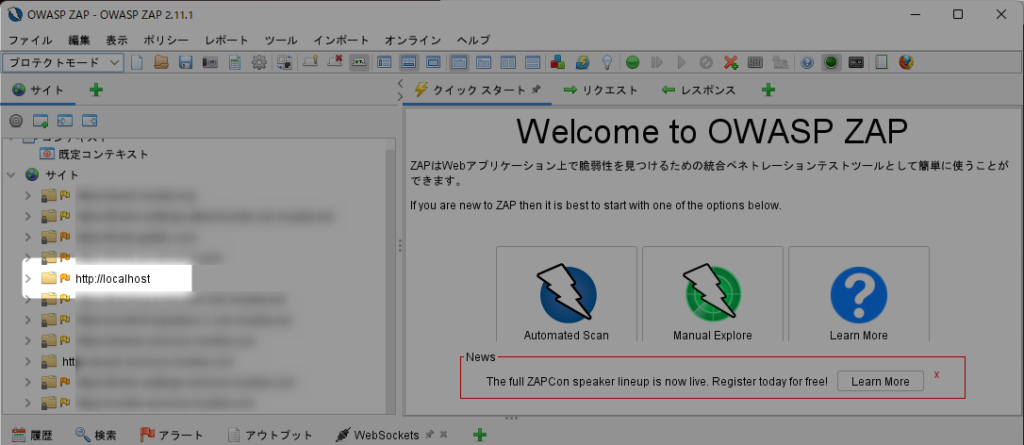

OWASP ZAP起動

早速起動してみましょう。

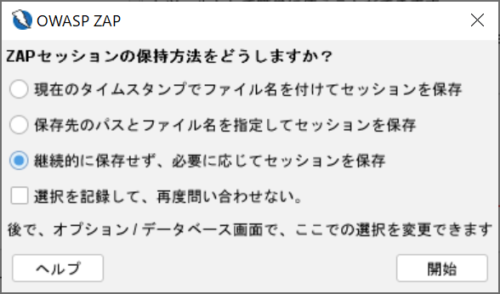

セッションの保持方法を任意で選択します。

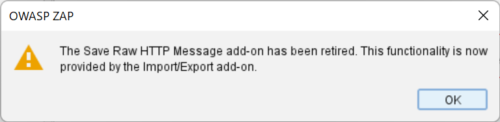

このバージョンの OWASP ZAP を起動すると、いくつかのアドオンが廃止されたとメッセージが表示されますので、OK ボタンをクリックします。

The Save Raw HTTP Message add-on has been retired. This functionality is now provided by the Import/Export add-on.

プロテクトモードを選択しましょう。

これが選択されていることにより、コンテキストに登録されたサイトのみが診断対象となります。

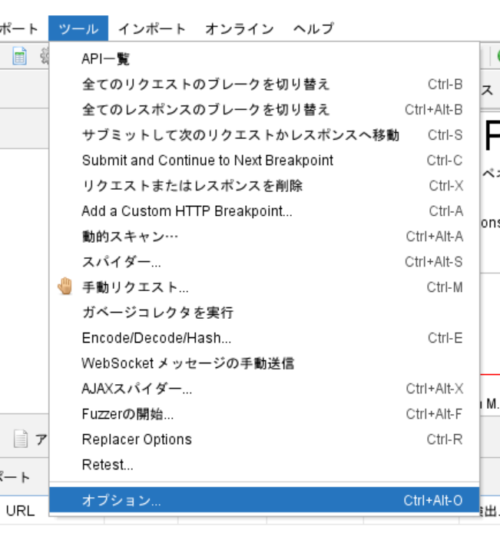

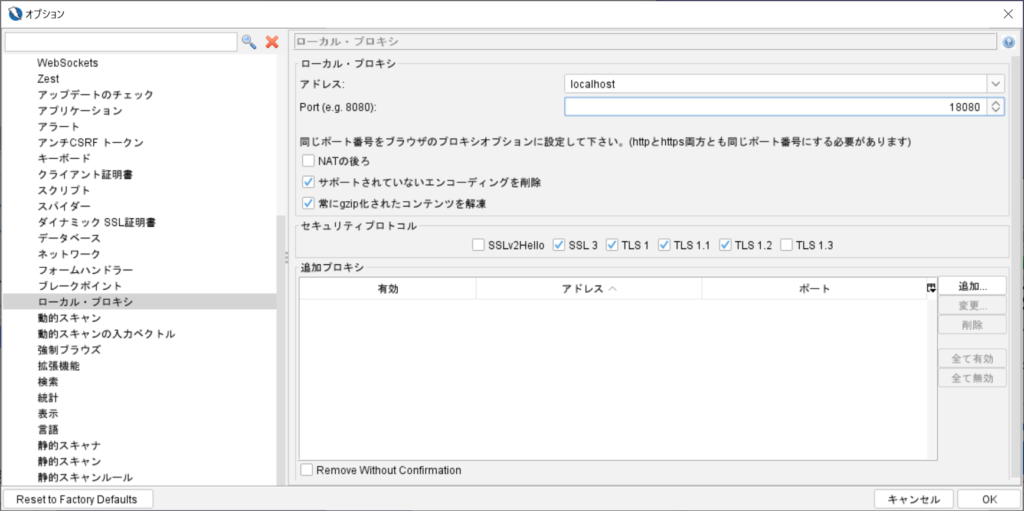

OWASP ZAP設定

OWASP ZAPのオプションを開きます。

ローカル・プロキシから、ポートを確認します。

デフォルトで8080になっていましたが、必要に応じて変更してください。

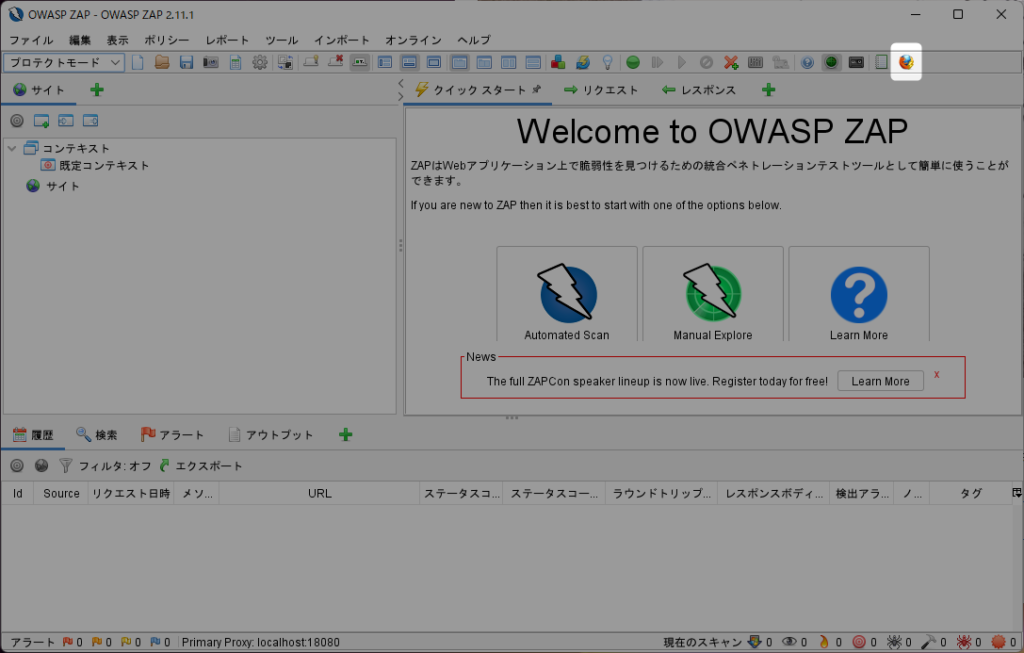

診断を行うブラウザに、Firefox を使用します。

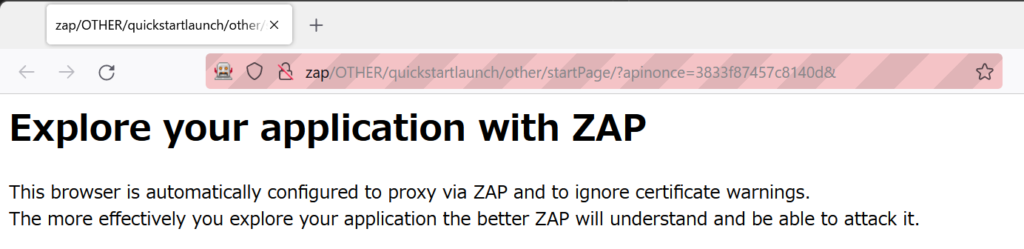

右上の Firefox アイコンをクリックし、Firefox を起動します。

Firefox が起動します。

Explore your application with ZAP

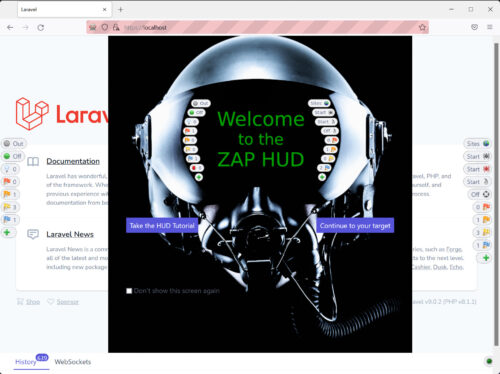

今回は、ローカル PC に作成した Web アプリケーションを対象にします。(Laravelで作成したサイト)

先ほど起動した Firefox で、以下の URL にアクセスし、Laravel の起動画面を表示します。

http://localhost/以下のような画面が表示されますが、「Continue to your target」をクリックします。

OWASP ZAP 上で認識されました。

OWASP ZAPの基本的な使い方

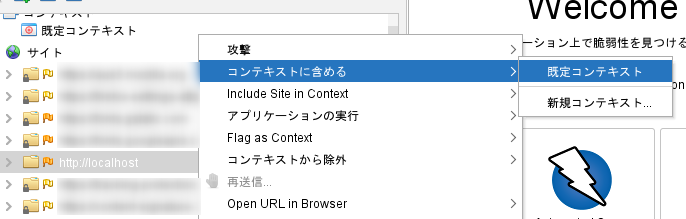

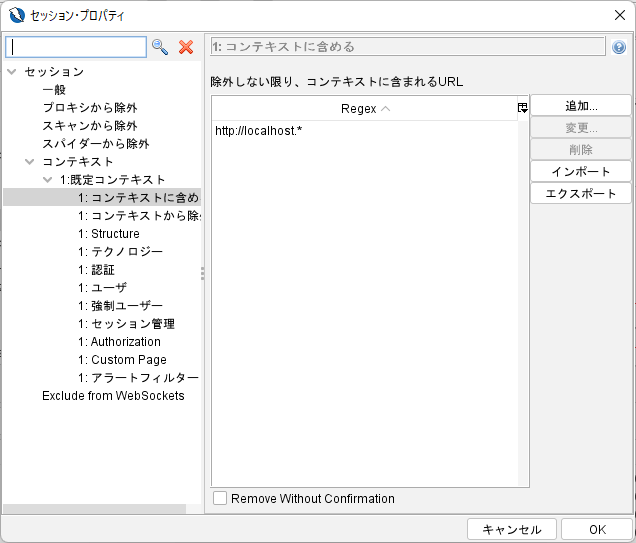

このサイトを対象とするために、コンテキストへ登録します。

サイトを右クリックし、規定のコンテキストへ追加しました。

サイトがコンテキストに追加されます。

これで対象サイトへの診断ができるようになりました。

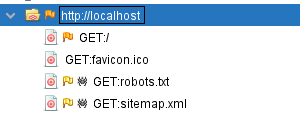

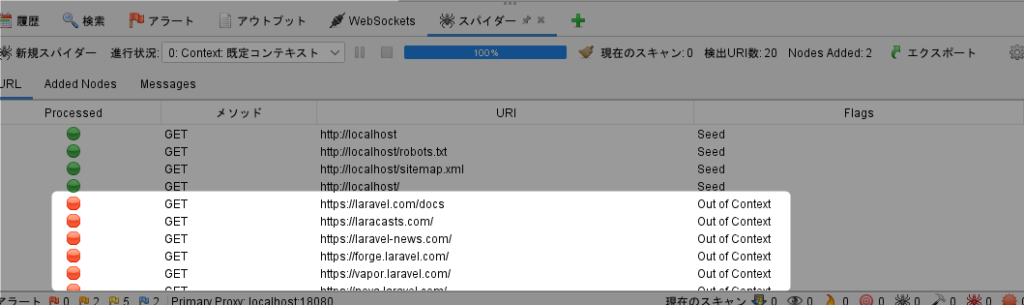

スパイダー

スパイダーとは、サイトに含まれるページを自動的に検知します。

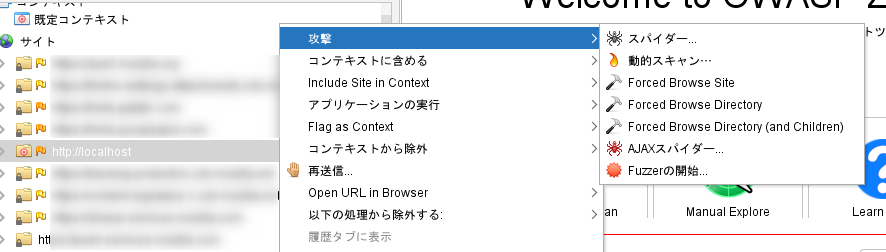

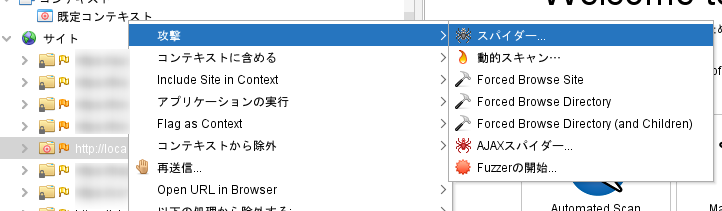

スパイダーを選択します。

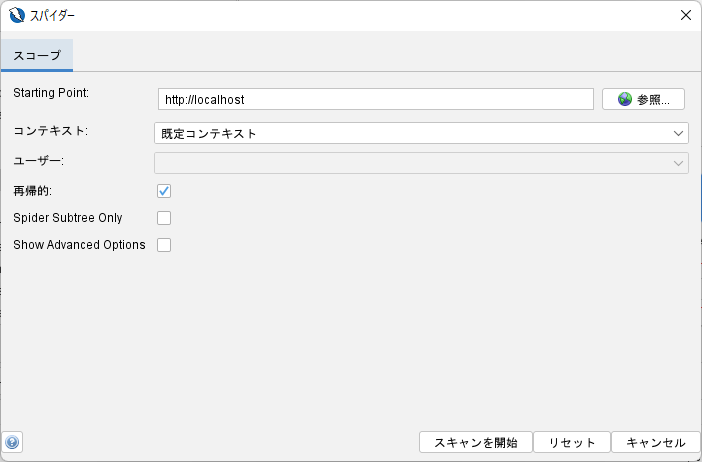

スコープを確認し、スキャンを開始します。

対象サイトが Laravel の起動画面であり、それほどリンクがないのですが、一部のファイルを認識しました。

ちなみにこのページには、外部の URL が含まれていますが、コンテキストに含まれないページは追加されません。

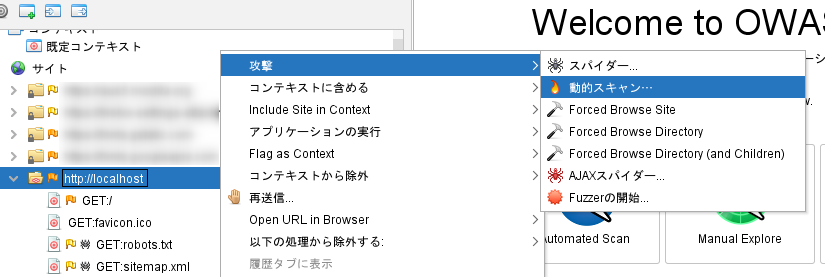

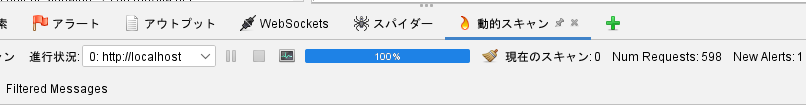

動的スキャン

それでは実際に脆弱性の診断を行いましょう。

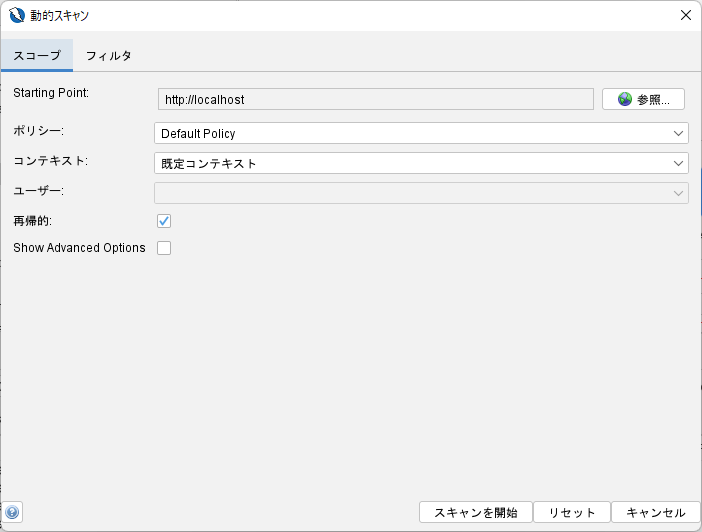

動的スキャンを選択します。

設定はそのままでスキャンを開始しました。

ページ数やスキャンの設定によりますが、時間がかかります。

スキャンが完了しました。

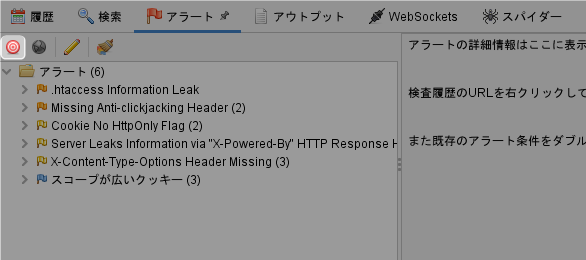

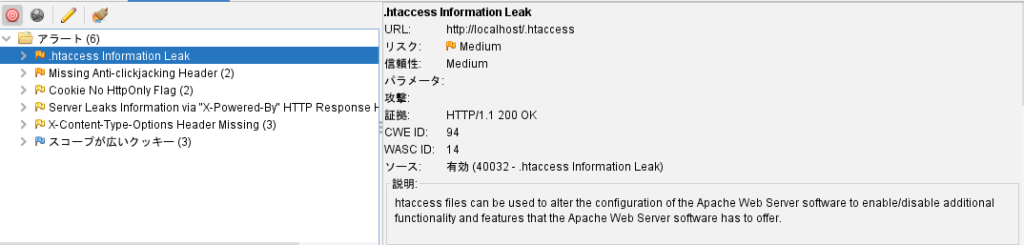

アラートタブを確認すると、スキャンの結果が表示されます。

スコープで対象としている URL のみ表示するため、以下のアイコンをクリックします。

診断結果を確認しましょう。

リスクというのが危険度ですので、必要に応じて対策を検討しましょう。

レポートの出力

前回(2.11.0)で確認した状況と同じでした。

文字化けが発生していましたが、まだ改善しておらず今後に期待です。

さいごに

今回はOWASP ZAPの最新バージョンで動作確認を行いました。

脆弱性はなかなか見つけにくいため、コーディング時に気をつけるのはもちろんですが、こういったツールで確認するのも効果的です。

作成したWebアプリケーションには、是非利用しましょう。

他にも私のブログで、ツールについて解説している記事がありますのでご覧ください。

コメント